DDoS是什麼?DDoS意思、常見攻擊類型,OSI對照完全解析

Back

Back

了解才能緩解!DDoS是什麼意思?以下為你解答DDoS意思、運作方式與各式類型,並說明OSI模型與DDoS的關係、何謂第7層DDoS攻擊等,保證淺顯易懂,立即明白DDoS是什麼!

DDoS是什麼意思?與DoS有何不同?

DoS為一對一攻擊

阻斷服務攻擊(DoS)是一對一惡意攻擊,目的為影響其目標系統運作與服務的可用性。通常攻擊者會用程式產生大量的封包、流量或請求,導至目標系統無法負荷,或是目標服務無法繼續正常提供。

DDoS為多對一攻擊

但如今資訊技術及網路服務進步,通常網路服務業者(ISP)即可防禦阻攔阻斷服務攻擊(DoS),故衍生分散式阻斷服務攻擊(DDoS)多對一惡意攻擊,攻擊者會使用大量僵屍以攻擊目標系統/伺服器。攻擊者其目的是以各種攻擊手法,讓目標的網路、系統的功能癱瘓或耗盡資源,迫使目標系統(服務/網頁/遊戲)運作中斷,以致正常的用戶無法正常使用,影響目標系統的營運。

◼️ 網站必看關鍵指標、攻擊分析懶人包:掌握10項專業級監控報表 ╳ 學習流量分析方法!

常見DDoS攻擊原因

常見攻擊原因包括同業競爭、資料竊取;駭客勒索,如2017年台灣史上第一次證券商被集體勒索,影響近200億的股票交易;政治與宗教狂熱份子,如:2019年英國工黨的網站連續兩天遭到DDoS攻擊;或者是無聊人士所為,像是曾有一名16歲的美國高中生因為不想上課而發動8次DDoS攻擊,後來被逮捕等事件。

即使攻擊越趨頻繁且攻擊流量增大,甚至可能達到Tb等級,但通常ISP業者並不會去阻擋DDoS攻擊,一般ISP僅提供上網服務,就像是政府會鋪設道路到你家門口,人人都可以經過你家路口,政府並不會對一般道路做任何限制,如遭遇群眾圍堵在你家路口造成你無法出入自由時,你會選擇報警處理,而不是尋找道路鋪設廠商處理,因此若要防範DDoS攻擊必須使用DDoS緩解服務。

◼️延伸閱讀:DDoS教學詳解:識破L7 DDoS攻擊,看懂監控數據的門道(上)

DDoS攻擊如何運作?

DDoS攻擊可概分為3種目的,以影響受害目標的服務:目的為佔滿頻寬的體積型攻擊、目的為佔滿系統資源的協定攻擊,以及目的為使伺服器崩潰的佔滿負載。

假設你開了間小麵攤,佔滿頻寬可視為同時間大量顧客湧入,塞滿了你的店門口;佔滿資源可視為同時間所有顧客都坐在位子上找服務人員點餐,但店裡人手不足、應付不暇;佔滿負載則為同時間多位顧客點菜,但點菜時盡是各種客製化要求,造成廚房或服務人員無法負荷。

【佔滿頻寬】體積型攻擊(Volumetric attacks)

常見攻擊手法有ICMP flood attack(ICMP洪泛攻擊)、UDP flood attack(UDP洪泛攻擊)以及Amplification attack(放大攻擊)等等,攻擊者以各種方式為被害系統端製造大量流量,使其頻寬飽和,導致正常用戶封包無法到達或無法傳送離開,此類攻擊以每秒位元數(bits per second, bps)為單位計算。

【佔滿資源】協定攻擊(Protocol attacks)

常見攻擊手法有SYN flood attack(SYN洪泛攻擊)等等。攻擊者製造各種惡意連接請求(Layer 3或Layer 4)以消耗受害系統端設備(如防火牆、負載平衡器及伺服器等)的CPU及記憶體資源,此類攻擊以每秒封包數(packets per second, pps)為單位計算。

【佔滿負載】應用層攻擊(Application-layer Attacks)

常見攻擊手法有HTTP flood attack(HTTP洪泛攻擊)、Slow attacks(慢速攻擊)、CC attack(CC攻擊)等等。攻擊者針對各種應用程式或協定的弱點及漏洞進行攻擊,目的是使Web伺服器崩潰,此類攻擊以每秒請求數(requests per second, rps)為單位計算。

◼️ SOC託管:24/7技術支援,真人回覆;事件分析、威脅監控,攻擊無機可趁

◼️延伸閱讀:WAF防火牆規則全攻略!攻擊型態破解、防禦邏輯、佈署策略

常見DDoS攻擊類型介紹

ICMP flood attack(ICMP洪泛攻擊)

ICMP flood attack最常見的形式為攻擊者製造大量ICMP Echo Request封包以佔滿受害系統端網路頻寬,導致正常用戶封包無法到達,影響用戶服務體驗。

例如,連假前夕或第一天時,高速公司突然湧現車潮導致塞車,因此民眾需要花比平常更多的時間才能到達目的地。

UDP flood attack(UDP洪泛攻擊)

原理與ICMP flood attack類似,攻擊者製造大量UDP的封包以佔滿受害系統端網路頻寬,導至正常用戶封包無法到達,影響用戶服務體驗。當受害系統端伺服器收到UDP封包時,會先確認該封包要連的port號是否有服務運行中,如有服務運行,則依該服務內容處理封包請求,如無服務運行,則伺服器會回應ICMP目標不可達封包。

例如,打電話去某公司找業務員A,請總機小姐為你轉接,總機小姐需先確認公司人員名單、業務員A分機號碼及人是否在位置上,如果業務員A不在公司,則總機小姐就會重新接聽電話,並告知目前該業務員不在公司。如果同時間有大量來電,總機小姐即無法負荷。

◼️延伸閱讀:CDN服務:緩解DDoS攻擊背後功臣—24/7監控中心到底忙什麼?

Amplification attack(放大攻擊)

最常見的放大攻擊為DNS amplification attack(DNS放大攻擊)或NTP amplification attack(NTP放大攻擊),為攻擊者製造大量受害系統端IP(偽造的來源IP)的封包,並向多個DNS或NTP伺服器發送請求封包(小封包),DNS或NTP伺服器處理完請求後,便發送回應封包(大封包)至受害目標。

例如,媒體發佈新聞說,油價即將上漲,各個加油站就會排滿了加油的人潮,造成服務壅塞,讓真的急著加油的人無法加到油。

SYN flood attack(SYN洪泛攻擊)

SYN flood attack為攻擊者利用TCP三項交握的特性,偽造用戶端發送SYN請求,伺服器端回應SYN/ACK請求,但伺服器不會收到用戶的ACK回覆,導致伺服器端維護儲存SYN請求直到超時,佔滿伺服器端資源。有時攻擊者也會使用SYN flood attack當體積型攻擊,造成受害系統端頻寬飽和,因為一般情況下,各家廠商阻擋SYN封包機率較低。

例如,撥打客服中心電話時,聽到所有服務人員均在忙線中,即為所有客戶人員都被佔線,無法再處理新的來電。

HTTP flood attack(HTTP洪泛攻擊)

攻擊者製造大量HTTP封包傳送到受害伺服端,通常為HTTP GET或HTTP POST封包。GET請求用於檢索標準的靜態內容,例如圖像,而POST請求用於訪問動態生成的資源。因此,伺服器端為處理這些請求,會消耗大量的系統資源,並且回應大量流量給用戶,導致頻寬使用量驟升,也是體積型攻擊的一種。

例如,一間租車公司同時有多位客戶來租車並要開車離開,員工要忙著確認租賃合約、車子狀況、客戶資訊等等,都確認無誤後,客戶才能開車離開,但租車公司的車道一次也只能讓一台車子離開,導致服務壅塞。

◼️延伸閱讀:殭屍網路猖獗,被動防守沒用!懂分析CDN Log才能預防!

Slow attack(慢速攻擊)

Slow attack為攻擊者利用通訊協定中的漏洞,同時間與受害系統端伺服器建立多條較緩慢的連線,並且刻意將回應時間拉長,長時間佔用伺服器的連線,以佔滿耗盡受害系統端的系統資源。

就像是去便利商店買東西,結帳時要求店員一樣東西開一張發票,或是一個硬幣一個硬幣拿出來算好再給店員結帳一樣,佔滿店員的時間,使其無法服務其他客人。

Challenge Collapsar attack, CC attack(CC攻擊)

CC攻擊主要針對Web應用程式,攻擊者製造大量偽裝的訪問請求,消耗目標系統資源,當一個網站同時湧入一堆連線,即會使網頁開啟速度變慢甚至網站掛掉。

像是大學生時期登入選課系統或是搶演唱會門票一樣,時間一到開放登入,同時間湧入大量連線,導致而網頁一直轉或是網頁當掉。

◼️延伸閱讀:WAF是什麼?Web Application Firewall特點、優勢一次告訴你!

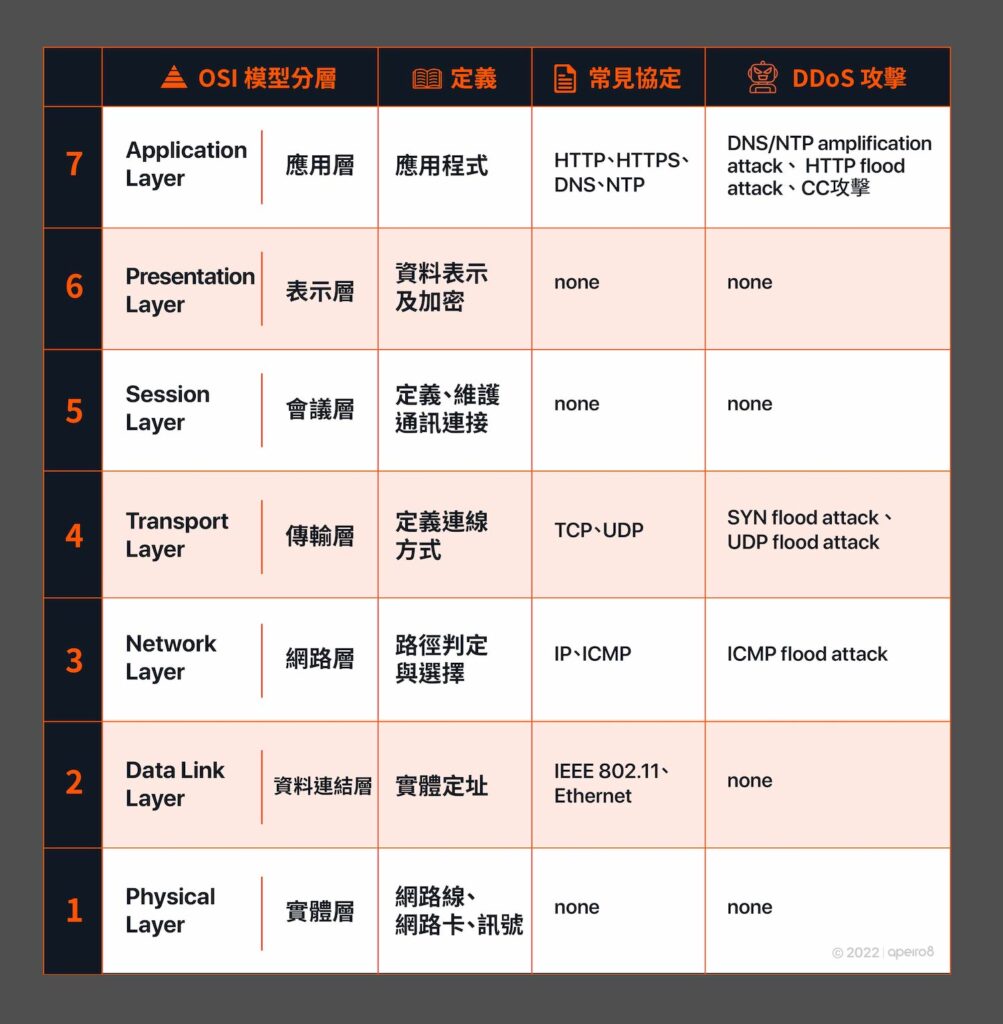

DDoS攻擊與OSI模型:L3-L7的DDoS攻擊各是哪些?

◼️延伸閱讀:DDoS攻擊是什麼?6種DDoS解決方法,使用CDN省下資安成本